Plusieurs fournisseurs d’accès internet français et européens, dont SFR, Bouygues Telecom et Nordnet, ont subi une importante cyberattaque ces derniers jours. En saturant les serveurs des Fournisseurs d’Accès Internet avec des demandes de connexion, les pirates ont réussi à paralyser le réseau internet.

L’attaque fut d’une ampleur et d’une violence rare, à tel point que les abonnés ont été privés du réseau internet pendant quelques heures.

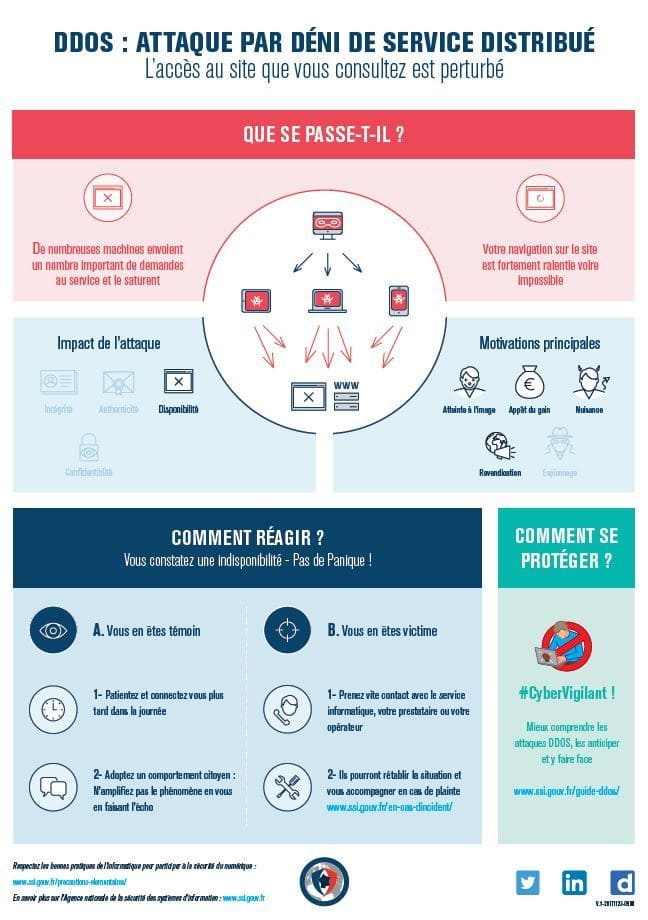

L’attaque DDoS : un procédé habituel

Une vaste campagne d’attaques DDoS (par déni de service) est à l’origine de la panne et vise à inonder les serveurs visés de requêtes afin de saturer la bande passante, ou d’épuiser les ressources système d’une machine. Une armée considérable d’appareils envoie des requêtes simultanément afin de surcharger les services, ces « PC zombies » peuvent être partout dans le monde et exécuter l’ordre en toute discrétion à l’insu de leurs propriétaires.

Ce type d’attaque est un grand classique chez les cybercriminels et comme tous les acteurs de l’Internet, Nordnet subit également des attaques extérieures de ce genre, mais celle-ci a été particulièrement importante. Toutes les équipes de Nordnet ont été immédiatement mobilisées afin de rétablir les services dans les meilleurs délais et aucune donnée personnelle n’a été compromise.

Les serveurs DNS ont été rendus indisponibles et certains utilisateurs ont modifié l’adresse de serveur DNS depuis leur ordinateur pour la remplacer provisoirement par celle de Google (8.8.8.8) pour pouvoir accéder à nouveau aux services.

Des FAI du monde entier pris pour cible

Pour quelle raison les fournisseurs d’accès internet européens ont été pris pour cible ?

Les attaques ont pu être rapidement repoussées, en quelques heures en moyenne par l’ensemble des FAI concernés. Le NBIP, un regroupement des FAI néerlandais pour lutter contre les cyberattaques, a livré à ZDNet plus de précisions sur le profil de ces attaques. « De multiples attaques ont été dirigées contre les routeurs et l’infrastructure DNS des FAI basés au Benelux ». « La plupart de ces attaques étaient de type LDAP et reposaient sur l’amplification du DNS. » Et enfin en ce qui concerne leur volume : « Certaines de ces attaques ont duré plus de 4 heures et ont atteint un volume proche de 300 Gbit/s. »

De son côté, l’opérateur belge Edpnet témoigne par exemple avoir reçu au plus fort de l’attaque plus de 100 Gbps de trafic en provenance de cinquante mille adresses IP.

Toutes ces attaques en cascade ont débutées à partir du 28 août, immédiatement après la fin d’une autre campagne par déni de service ciblant les acteurs majeurs des technologies financières tels que PayPal.

Selon les sources de ZDNet, une attaque similaire a eu lieu en Asie du Sud-Est quelques semaines auparavant et il pourrait y avoir également un lien avec la panne massive récente de l’opérateur américain CenturyLink.