Le « phishing » ou « hameçonnage » est une technique malveillante permettant de voler vos données personnelles ou bancaires. Comment ça fonctionne ? Les pirates informatiques qui y ont recours vous contactent sous de faux motifs, en imitant des interlocuteurs de confiance (un parent, votre employeur, la banque…), pour récolter frauduleusement vos informations.

Présent depuis les années 90 et la démocratisation d’Internet, le phishing a évolué avec la technologie. Les incessantes innovations techniques et de méthodes expliquent en partie pourquoi il est si difficile de les repérer.

Malgré tout, des solutions existent pour déjouer les pièges et les arnaques. Suivez le guide !

Les différents types de phishing que vous pouvez rencontrer

Le phishing se présente sous de nombreuses formes selon l’objectif du programmeur qui en est à l’origine. Parmi les formes les plus courantes, méfiez-vous tout particulièrement :

- du «Spear phishing » – variante du hameçonnage qui cible les organisations au moyen de messages hautement personnalisés,

- du « Whaling » – emprunte l’identité de personnes haut placées dans une entreprise pour obtenir des informations des salariés,

- du « Smishing » – c’est-à-dire du hameçonnage par SMS,

- du « Vishing » – ou quand les fraudeurs vous appellent directement sur votre téléphone,

- du « Clone phishing » – une technique très efficace qui consiste à répliquer des messages qui vous ont été précédemment envoyés par des organisations légitimes, en remplaçant seulement la destination des liens ou en y cachant des virus, par exemple.

Plus qu’un « indésirable », le phishing est un fléau qui touche tout le monde, sans exception

Le phishing classique par e-mail est la principale méthode utilisée pour voler vos informations.

Chaque jour, vous recevez des dizaines de messages électroniques, plus ou moins bien ficelés, de la part de hackers. Généralement, ces courriels sont repérés et confinés automatiquement dans l’espace « Indésirables » ou « Spams » de votre système de messagerie.

Toutefois, certains de ces e-mails frauduleux passent au travers du filet en imitant des messages authentiques. Pour récolter vos informations confidentielles (comme un numéro de carte bleue), les pirates se font passer pour des institutions financières, pour votre magasin préféré ou encore pour la police. Il ne reste plus ensuite qu’à vous convaincre de cliquer sur un lien pour infiltrer votre appareil avec un logiciel malveillant.

Le Spear phishing, ou la carotte et le harpon !

« Pêche au harpon », en français, le Spear phishing consiste à alpaguer des individus ou des organisations avec des messages personnalisés, presque sur mesure, pour augmenter les chances de réussite de la récupération de vos données. Ce sont des messages généralement très réalistes.

En cas de doute sur la nature frauduleuse d’un e-mail, faites bien attention :

- à l’adresse e-mail émettrice,

- à la disposition des textes,

- à la qualité des images et des logos,

- aux liens cliquables (vous pouvez les survoler avec la souris pour vérifier leur cohérence avec l’émetteur), aux fautes d’orthographe, de grammaire et de syntaxe.

Le Whaling, ou la pêche aux gros poissons…

Le Whaling est une forme de Spear Phishing particulièrement redoutable. Dans ce format, le hackeur utilise l’identité de cadres supérieurs ou de personnes occupant des postes à responsabilité élevée.

Traduit par « la pêche à la baleine », il est donc question de se faire passer pour « les gros poissons » d’une entreprise afin de soustraire des informations aux employés. L’objectif est de récupérer des données ou des fichiers stratégiques, de voler de l’argent ou d’avoir accès aux systèmes informatiques.

Dans le cas d’un hameçonnage par Whaling, l’autorité de ces faux émetteurs fait que les victimes osent moins remettre en cause le fond du message et son authenticité. En cas de doute, vérifiez bien l’adresse e-mail de l’émetteur, parlez-en autour de vous et contactez directement la personne concernée.

Si vous vous rendez compte d’une usurpation d’identité, essayez toujours de notifier la personne ou l’organisation qui en est victime. Vous lui permettrez ainsi de prendre les mesures nécessaires pour se protéger et protéger leur liste de contacts !

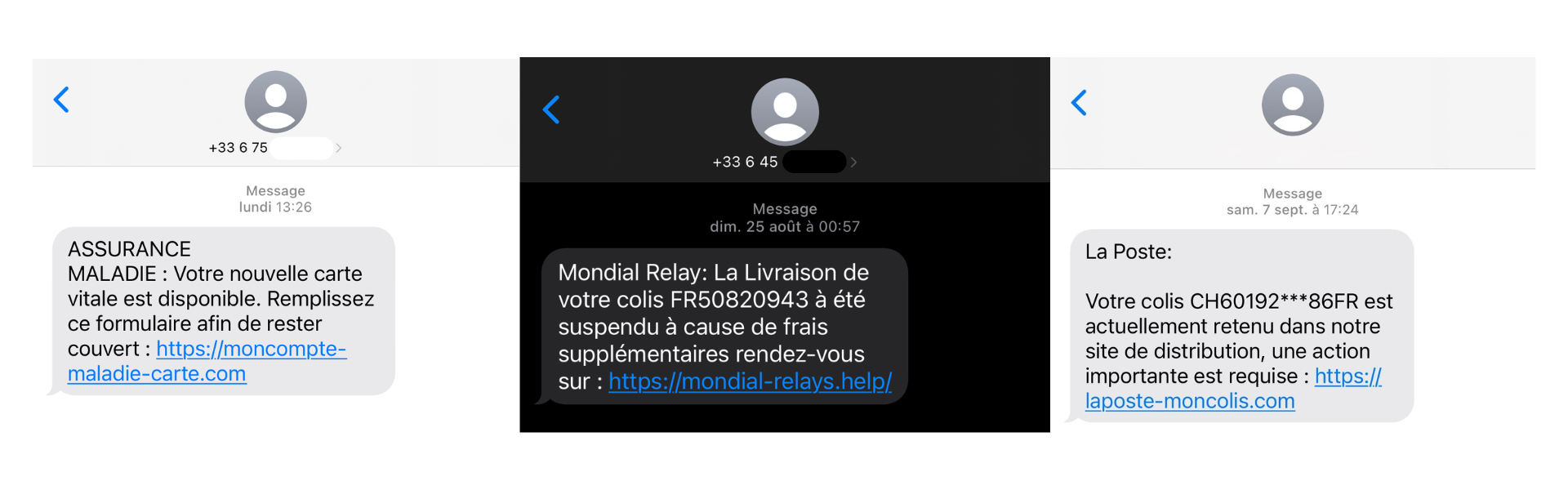

Le Smishing ou à un texto de se faire avoir

Le Smishing s’appuie sur les portables et les messages texte (SMS) pour tromper les victimes. Cette méthode intrusive est aussi très efficace ! Accrochés à nos téléphones, nous avons effectivement tous et toutes plus de facilité à ouvrir un SMS qu’un e-mail. De plus, le côté très personnel des textos tend à faire relâcher la vigilance.

Bien conscients de ces avantages, les fraudeurs emploient quotidiennement le Smishing pour vous faire croire que :

- vous avez des amendes à régler avant qu’elles ne soient majorées,

- un colis vous attend à un relai,

- la police a détecté une activité illégale de votre part,

- vous avez gagné un jeu concours,

- votre compte va bientôt expirer…

Les exemples sont tout simplement innombrables ! Tout est fait pour vous inciter à cliquer sur un lien infecté par un logiciel malveillant en insistant sur l’urgence de la situation.

Prenez toutes vos précautions avec ces messages !

Le Vishing ou les mensonges à haute voix

Le Vishing est une version du phishing qui s’appuie sur le téléphone et la voix (d’où son nom). Il peut s’agir d’appels directs comme de messages vocaux.

Les fraudeurs, à l’autre bout de la ligne, se font passer pour des représentants d’entreprise, des commerciaux, des analystes, votre banquier, votre assureur ou encore pour des acteurs publics.

Sous cette couverture bien pratique, ils cherchent à obtenir des informations personnelles et sensibles, généralement dans le cadre d’un « sondage » ou d’une « enquête de satisfaction ». Malheureusement, il peut être difficile de différencier ces appels frauduleux de ceux émis par d’authentiques télémarketeurs.

Lors de ces échanges à sens unique, les hackers fourmillent de questions vous concernant :

- adresse postale,

- données bancaires*,

- activités et hobbies,

- besoins en formation…

Parfois, certaines de vos données personnelles auront pu être récupérées auparavant, rendant la supercherie plus difficile à détecter. En effet, cette façon de faire leur permet de vous mettre en confiance : s’ils en savent autant sur vous, c’est certainement qu’ils sont bien ce qu’ils disent, non ?

Autre variante : dans certains cas, il n’y a personne au bout du fil. Vous décrochez pour n’entendre que le vide. Cette dernière méthode vise à vous faire rappeler le numéro émetteur. Faites attention ! Si vous ne connaissez pas le numéro appelant et qu’il n’y a pas de message convainquant – ou seulement un message vide – ne prenez pas le risque de rappeler.

* Ne donnez jamais d’information bancaire si vous n’êtes pas à l’origine de la demande.

La guerre du Clone phishing

Comme nous l’avons vu juste au-dessus, les pirates ont parfois déjà des informations sur vous avant de lancer une opération de phishing. Et en utilisant ces données, ils peuvent ensuite lancer des opérations de Clone phishing.

Là où le phishing classique mise sur la quantité en envoyant des messages génériques qui concernent une grande partie de la publication, le Clone phishing s’appuie sur la qualité, grâce à l’historique de vos communications récentes. Les vôtres, pas celles du voisin ! Les hackers analysent les e-mails et SMS qui vous ont été envoyés par des institutions légitimes et les répliquent. Ces copies – « clones » – incluant alors des pièces jointes ou des liens malveillants.

Généralement très bien reproduits, ces messages peuvent se présenter sous forme de factures et donc vous diriger sur de fausses pages de paiement.

Smishing, Vishing, Clone phishing… Ce sont les types de phishing les plus connus et les plus utilisés. Mais l’hameçonnage évolue en permanence et se réinvente, dans le but de toucher de nouvelles personnes et de récolter toujours plus de données.

Il existe bien sûr d’autres types de phishing, moins répandus et moins connus. Si le sujet vous intéresse, je propose d’approfondir avec cet article très pointu de fortinet.com, qui présente pas moins de 19 types d’attaques par phishing !

Les bons réflexes pour détecter le phishing

Pour vous protéger au mieux, voici quelques bonnes habitudes à prendre avant de cliquer sur un lien, de télécharger des fichiers ou de transmettre vos informations à des personnes potentiellement malveillantes.

Vérifier les liens et adresses électroniques pour éviter les arnaques

- Regardez l’adresse e-mail de provenance. Renommées pour vous tromper, ces adresses contiennent presque toujours une incohérence quand il y a fraude. Il peut s’agir d’une longue liste de chiffres et de lettres en fin d’adresse comme d’un seul caractère différenciant.

- Avant de cliquer sur un lien, survolez-le avec votre souris et analysez bien son contenu. De petites erreurs dans le l’url sont fréquentes (un seul caractère peut différer, c’est ce qu’on appelle du typosquatting).

- Les formats des e-mails, les couleurs utilisées et la disposition générale sont-ils similaires à ceux de sites ou d’e-mails authentiques ? Si vous n’êtes pas sûr, comparez-le avec les communications habituelles de l’expéditeur ou faites-en part à une personne qui pourra vous aider.

Renforcer la sécurité de vos données et de vos mots de passe.

Faites de vos mots de passe un vrai rempart avant d’accéder à vos données. Au plus vos codes d’accès seront différents et complexes et au mieux ce sera ! Il est également possible pour certaines applications d’activer la double authentification. La double-authentification permet d’avoir plusieurs codes à donner pour utiliser une même application et rend plus difficile le vol de compte !

En prenant ces simples précautions, vous détecterez mieux le phishing et serez moins impacté par ces attaques.

Existe-t-il des solutions pour vous aider ?

La bonne nouvelle, c’est que oui, il en existe !

Différents logiciels et applications sont disponibles pour déceler ces démarches frauduleuses et vous protéger. Les suites de sécurité analysent et catégorisent automatiquement les différents e-mails dans votre boîte de réception, selon leur degré de dangerosité. Dotées de fonctionnalités diverses comme le pare-feu et la protection web en temps réel, les suites de sécurité peuvent également bloquer les sites Internet suspects pour limiter au maximum le risque.

Il existe un grand nombre de logiciels qui permettent de vous aider et de prévenir les attaques. Je ne saurais trop vous recommander d’installer une suite de sécurité antivirus si pour utiliser Internet sereinement.

Maintenir une vigilance constante

Fort heureusement, tous les e-mails, messages ou appels ne sont pas frauduleux, mais vigilance. L’idéal est de toujours avoir les bonnes pratiques de la cybersécurité dans un coin de la tête pour les transformer en automatismes. Y penser toujours pour ne plus avoir à y réfléchir… est-ce que ça fait sens pour vous ?

Rappelez-vous bien que les messages dont il faut le plus se méfier sont ceux transmis par les « administrations » et autres « officiels » :

- le Trésor Public,

- la Sécurité Sociale,

- la Caisse d’Assistance Familiale (la CAF),

- la gendarmerie et la police,

- les banques…

Comme nous l’avons vu avec le Whaling : les messages envoyés par les autorités suscitent naturellement moins de méfiance et c’est donc là que vous devez vous forcer à douter pour éviter les mauvaises surprises ! En effet, une fois ces attaques de phishing réussies et vos données transmises, il est impossible de faire machine arrière. Vos données pourront être réutilisées à des fins commerciales et revendues, dans le meilleur des cas.

De manière générale, les attaques de phishing peuvent être décelées en restant attentif et en ne baissant pas la garde. En complément et pour tous les autres types de cybermalveillance, l’acquisition de logiciels spécialisés comme les suites de sécurité est indispensable pour vous protéger au mieux. Sur le net comme ailleurs, prenez soin de vous !