Vendredi 12 mai, une vague de cyberattaques a déferlé sur 150 pays. Selon le directeur d’Europol, Rob Wainwright, il y aurait « plus de 200 000 victimes dans le monde » en quelques heures. C’est du jamais vu à ce niveau estime le patron de l’organisme européen de coopération policière. Et avec la reprise du travail ce lundi, d’autres vagues d’infections sont à prévoir.

Vendredi 12 mai, une vague de cyberattaques a déferlé sur 150 pays. Selon le directeur d’Europol, Rob Wainwright, il y aurait « plus de 200 000 victimes dans le monde » en quelques heures. C’est du jamais vu à ce niveau estime le patron de l’organisme européen de coopération policière. Et avec la reprise du travail ce lundi, d’autres vagues d’infections sont à prévoir.

Le mode d’infection

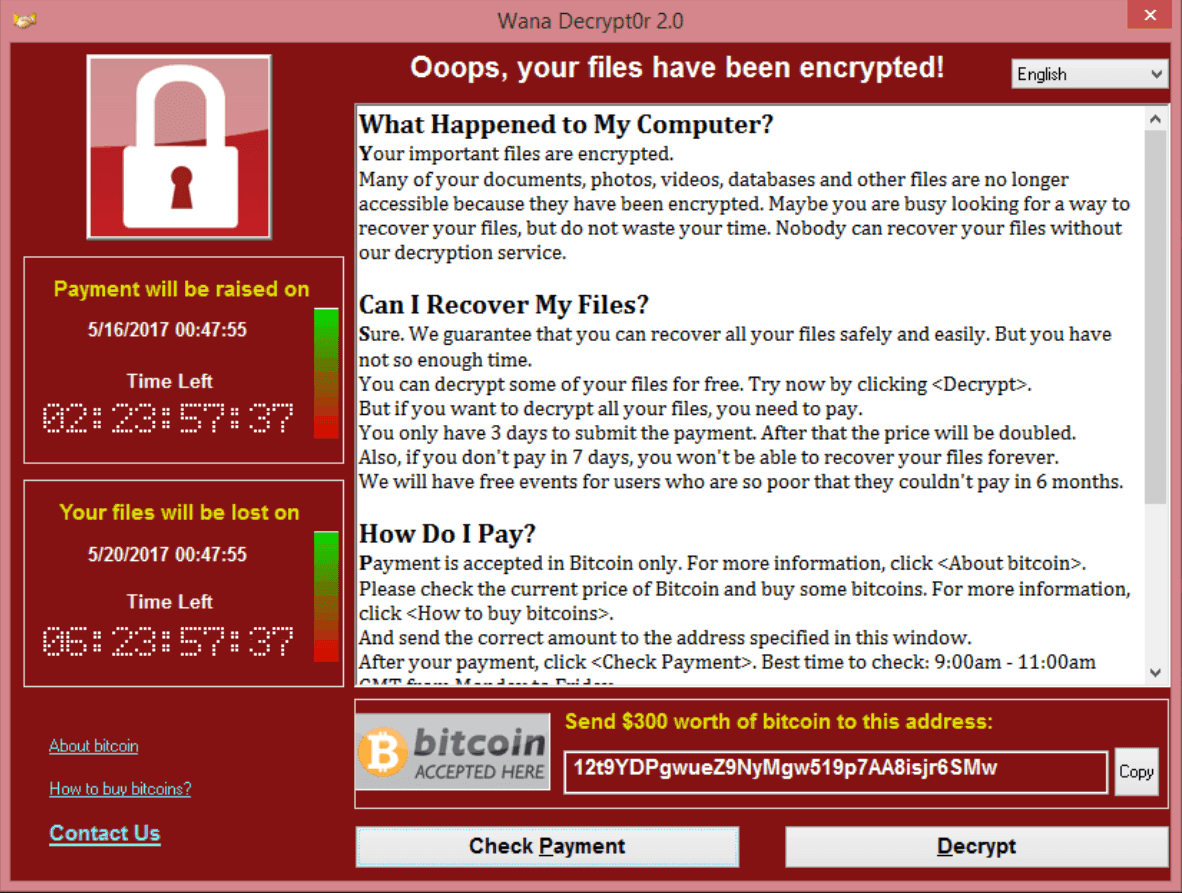

De son petit nom WannaCry (également appelé WanaCryptor ou Wcry), ce ransomware couplé d’un ver informatique a un objectif simple : il s’installe sur la machine infectée, la rend totalement inutilisable en chiffrant tous les fichiers d’un ordinateur ou d’un réseau et exige une rançon.

Si la méthode d’infection via une campagne d’emails malveillants reste traditionnelle, la nouveauté qui fait toute la différence, c’est le ver qui a été ajouté au ransomware : en exploitant une faille de Windows, le ransomware ne se contente plus d’infecter une seule machine pour soutirer de l’argent à son propriétaire, mais peut ainsi se propager et infecter toutes les machines d’un réseau à une vitesse inégalée.

Le ransomware en vidéo

Des victimes à travers le monde

C’est ainsi que des grandes entreprises se sont trouvées paralysées. L’usine Renault a dû arrêter sa production car une partie du système informatique de Revoz, une filiale slovène, a été touchée. Des hôpitaux de Londres, la Deutsche Bahn (compagnie ferroviaire allemande), des gares allemandes, ou encore Fedex, font aussi partie des victimes, pour ne citer qu’eux. Ce type de malware est particulièrement néfaste lorsqu’il infecte des institutions telles que des hôpitaux, pouvant mettre en danger la vie des patients.

Cependant il semblerait que ce soit un succès en demi-teinte pour les pirates car seule une centaine de victimes aurait payé la rançon de 300 à 600 dollars demandée en bitcoins. Dans la mesure où payer la rançon ne garantit en aucun cas le déblocage de l’ordinateur et encore moins la suppression du malware, les victimes ont été bien avisées de ne pas céder au chantage.

Vendredi, l’Agence nationale de la sécurité des systèmes d’informations (ANSSI) avait lancé un bulletin d’alerte :

Alerte #Rançongiciels Retrouvez les recommandations de l’@ANSSI_FR #Sécurité #ransomware https://t.co/4S8qN3JzaH

— ANSSI (@ANSSI_FR) 12 mai 2017

Une attaque qui aurait pu être évitée

Microsoft a publié un patch il y a quelques mois pour réparer cette faille de Windows, mais de nombreux systèmes n’ont pas encore été mis à jour. Le logiciel malveillant aurait été publié en avril par un groupe de pirate nommé « Shadow Brokers », qui aurait découvert la faille en piratant la NSA.

En effet, la NSA avait connaissance de cette faille, mais a préféré garder l’information secrète pour l’exploiter à son avantage… Ce qui n’a pas manqué de faire réagir Edward Snowden sur Twitter (« Si la NSA avait discuté en privé de cette faille utilisée pour attaquer des hôpitaux quand ils l’ont découverte, plutôt que quand elle leur a été volée, ça aurait pu être évité ») :

If @NSAGov had privately disclosed the flaw used to attack hospitals when they *found* it, not when they lost it, this may not have happened https://t.co/lhApAqB5j3

— Edward Snowden (@Snowden) 12 mai 2017

«Contrairement à des virus normaux, ce virus se répand directement d’ordinateur à ordinateur sur des serveurs locaux, plutôt que par email», a précisé Lance Cottrell, directeur scientifique du groupe technologique américain Ntrepid. «Ce logiciel de rançon peut se répandre sans que qui que ce soit ouvre un email ou clique sur un lien».

Comment vous protéger ?

La cyber-attaque de ce week-end et les impacts engendrés nous démontrent que nous devons toujours rester vigilants et que malgré les outils de sécurisation déployés, personne ne peut garantir une protection à 100% efficace.

La messagerie est le moyen le plus simple pour passer les firewalls de l’entreprise et réussir à pénétrer le réseau interne. Une fois le mail présent sur l’ordinateur d’un salarié, il suffit que celui-ci clique sur la pièce jointe pour que le virus se déploie au sein de l’entreprise : le week-end a démontré que même des géants industriels pouvaient être contraints d’arrêter leur chaîne de production à cause d’un seul clic.

Avant de cliquer sur une pièce jointe ou un lien présent dans un email, posez-vous les bonnes questions :

- La pièce jointe est un fichier Zip crypté (.zip) ou possédant un mot de passe (les anti-virus ne peuvent pas analyser le contenu de ce fichier) -> supprimer le mail, sauf si vous attendiez ce message de cet expéditeur.

- La pièce jointe possède l’extension suivante .pif (photos.pif par exemple) ou .com ; .bat ; .exe ; .vbs ; .lnk -> supprimer le mail, même s’il provient d’un utilisateur connu.

- Le message vous semble inhabituel (langue étrangère, fautes d’orthographe, contenu non professionnel etc …) : supprimer le message.

- Si vous avez le moindre doute, ne cliquez pas.

Et bien sûr, n’oubliez pas:

- d’installer les correctifs et de faire les mises à jour de votre système d’exploitation

- d’installer les dernières mises à jour de l’ensemble de vos programmes

- d’installer un bon antivirus et firewall

- d’installer un anti-spyware

- de ne pas installer de plugin inconnu

- d’utiliser des mots de passe forts (comment choisir des bons mots de passe?)

- de faire des sauvegardes

- d’utiliser les clés USB et disques durs externes

- de faire attention où vous cliquez, liens comme pièces jointes !

Le CERT-FR recommande également :

- l’application immédiate des mises à jour de sécurité permettant de corriger les failles exploitées pour la propagation (MS17-010 pour les systèmes maintenus par l’éditeur).

- de limiter l’exposition du service de partage de fichiers sur Internet.

De manière préventive, s’il n’est pas possible de mettre à jour un serveur, il est recommandé de l’isoler, voire de l’éteindre le temps d’appliquer les mesures nécessaires.

En complément, le CERT-FR recommande la mise à jour des bases de signatures d’anti-virus.

Notre antivirus Securitoo Intégral, solution de protection complète pour PC, Mac et mobiles Android, vous protège contre WannaCry, les ransomwares et autres malwares. Testez-le gratuitement pendant 3 mois !

Et si vous êtes infecté ?

Si le code malveillant est découvert sur vos systèmes :

- déconnectez immédiatement du réseau les équipements identifiés comme compromis. L’objectif est de bloquer la poursuite du chiffrement et la destruction des documents partagés.

- en entreprise, alertez le responsable sécurité ou le service informatique au plus tôt.

- sauvegardez les fichiers importants sur des supports amovibles isolés. Ces fichiers peuvent être altérés ou encore être infectés. Il convient donc de les traiter comme tels. De plus, les sauvegardes antérieures doivent être préservées d’écrasement par des sauvegardes plus récentes.

- ne payez pas la rançon. Le paiement ne garantit en rien le déchiffrement de vos données et peut compromettre le moyen de paiement utilisé (notamment carte bancaire).

Il convient de rester prudent : des variantes de WannaCry ont été découvertes ce weekend et sa propagation n’est certainement pas terminée. Les ransomwares sont devenus en quelques mois les malwares les plus redoutés, aussi bien par les institutions que par les particuliers.

Installez gratuitement Securitoo Intégral, solution de protection complète pour PC, Mac et mobiles Android !

En savoir plus sur Securitoo Intégral.

Sources

1 commentaire

comment ca marche le fonctionnement de hacks