Cybersécurité et identité numérique

Nouvelle année, nouveaux réflexes pour votre sécurité numérique

09 janvier 2026 | par

Aller à la salle, manger plus sainement, réduire le temps d’écran… ça vous parle ? Nous prenons tous (ou presque) de bonnes résolutions lors du passage à la nouvelle année. Et si cette fois, vous ajoutiez à votre liste une résolution qui ne demande ni jogging, ni cure de légumes ? Renforcer votre sécurité numérique […]

Cybersécurité et identité numérique

Spoofing téléphonique : la loi évolue pour vous protéger des fraudeurs

19 décembre 2025 | par

Connaissez-vous le spoofing ? Depuis début 2025, la plateforme « J’alerte l’Arcep », dédiée à la remontée des problèmes au régulateur des télécoms, a reçu près de 18 000 signalements liés à l’usurpation de numéro de téléphone, ou autrement dit du « spoofing téléphonique ». Face à ce chiffre vertigineux, l’Arcep (Autorité de régulation des […]

Cybersécurité et identité numérique

Sécurité numérique : comment éviter les arnaques et protéger vos données pendant les fêtes

05 décembre 2025 | par

Protégez vos données et évitez les arnaques en ligne pendant les fêtes. Découvrez nos conseils pratiques pour renforcer votre sécurité numérique et acheter en toute confiance.

Cybersécurité et identité numérique

Techscam : faux support technique, vraie arnaque

07 novembre 2025 | par

Connaissez-vous les « techscams » ? Imaginez : vous êtes tranquillement installé(e) devant votre ordinateur en train de regarder des vidéos de chats ou de chercher la recette de la tarte tatin, quand soudain une fenêtre surgit… clignotante, bruyante, alarmante. Elle vous annonce que votre ordinateur est infecté, que vos données sont en danger et qu’il faut appeler […]

Cybersécurité et identité numérique & Internet et mobile

Numérique et enfants : grandir sereinement sur Internet avec le contrôle parental

23 octobre 2025 | par

Internet n’a jamais été aussi présent dans la vie des familles. Les enfants et ados grandissent dans un monde en connexion permanente, où Internet est un terrain de jeu vaste et parfois… complexe. Au-delà de l’apprentissage et du divertissement, des risques bien réels se cachent derrière l’écran lumineux. Dans ce contexte, l’accompagnement et la protection […]

Cybersécurité et identité numérique

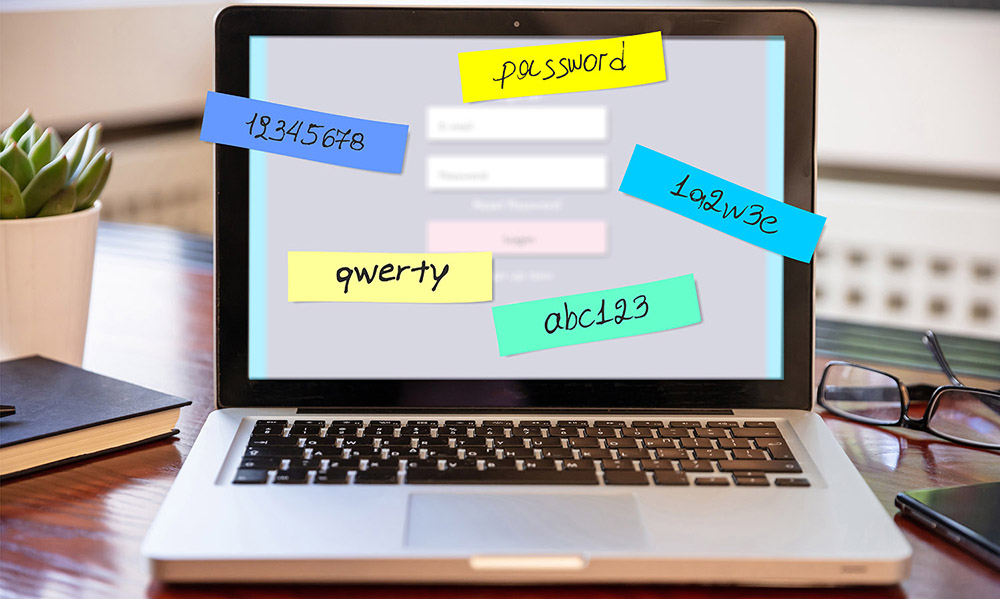

Sécurité numérique : pourquoi il est temps d’abandonner les mots de passe fragiles

06 octobre 2025 | par

Vous les utilisez tous les jours pour accéder à vos comptes en ligne, mais ils restent l’un des points les plus fragiles de votre sécurité numérique : vos mots de passe. Chaque jour, des milliers de comptes sont compromis à cause de mots de passe trop simples ou réutilisés à outrance. Pourtant, « 123456 », […]

Cybersécurité et identité numérique

Attaque « zéro click » : comprendre cette menace invisible et réelle

25 septembre 2025 | par

Imaginez : vous êtes tranquillement installé dans votre canapé, téléphone en main. Soudain, il se met à chauffer, la batterie fond à vue d’œil, des applications s’ouvrent seules… Vous avez beau n’avoir cliqué aucun lien, votre téléphone a bien été compromis. Impossible ? Non… On vous présente une attaque « zero-click ». Heureusement, même face […]

Cybersécurité et identité numérique

SECURITOO VPN : confidentialité et sécurité sur Internet

05 septembre 2025 | par

Vous souhaitez naviguer sur Internet incognito et en toute sécurité ? Vous avez raison. Au fil des ans, il devient de plus en plus crucial de protéger vos informations personnelles lorsque vous naviguez sur Internet. Chez Nordnet, nous en avons plus que jamais conscience… et c’est là qu’intervient Securitoo VPN, notre VPN nouvelle génération ! […]

Cybersécurité et identité numérique

Fausses amendes : comment reconnaître et éviter l’arnaque

18 juillet 2025 | par

Vous avez reçu un SMS ou un e-mail vous réclamant le paiement d’une amende ? Ou pire, un message de la police bloque soudainement votre ordinateur ? Vous êtes peut-être face à une arnaque aux fausses amendes ! Ces dernières années, les escroqueries utilisant l’identité des forces de l’ordre ont explosé… Entre les faux messages de la police, […]

Cybersécurité et identité numérique & Internet et mobile

Protéger les jeunes sur les réseaux sociaux : comment les parents peuvent garantir leur sécurité en ligne ?

23 juin 2025 | par

Parents : découvrez comment protéger vos enfants sur les réseaux et en ligne avec des conseils simples et efficaces.