Tous les réseaux Wi-Fi sont piratables depuis que le chiffrement WPA2 a été cassé. Le protocole WPA2, mis au point en 2004 après le crack du protocole WEP, était jusqu’à aujourd’hui le plus fiable en matière de cryptage d’informations. Son rôle est en effet de sécuriser les échanges de données entre un point d’accès Wi-Fi et un appareil connecté, quel qu’il soit.

Tous les réseaux Wi-Fi sont piratables depuis que le chiffrement WPA2 a été cassé. Le protocole WPA2, mis au point en 2004 après le crack du protocole WEP, était jusqu’à aujourd’hui le plus fiable en matière de cryptage d’informations. Son rôle est en effet de sécuriser les échanges de données entre un point d’accès Wi-Fi et un appareil connecté, quel qu’il soit.

Le protocole WPA2 vulnérable

Les chercheurs ayant découvert la faille baptisée Krack Attacks dans le protocole WPA2 précisent qu’elle se situe au niveau du processus automatisé de négociation (« 4-way handshake ») du WPA2 et permettrait à un pirate à proximité de déchiffrer les flux, d’analyser toutes nos actions ou encore de récupérer nos données (« man in the middle »).

Tous les internautes du monde utilisant des réseaux Wi-Fi sont donc concernés.

Les chercheurs ont révélés hier les détails de leur découverte sur le site krackattacks.com.

Jarno Niemelä, Lead Researcher pour le Laboratoire F-Secure explique :

« Votre niveau de vulnérabilité dépend de plusieurs facteurs comme le type d’appareils que vous utilisez, mais tous les internautes utilisant le Wi-Fi sans prendre de précautions sont une cible potentielle. Les problèmes de sécurité liés aux protocoles Wi-Fi sont déjà bien connus, mais ces nouvelles attaques viennent s’ajouter à la longue liste des défauts de conception des protocoles de sécurité réseau. Les internautes doivent en être informés. ».

Quel que soit l’appareil que vous utilisez (iphone, Mac, PC, ordinateur sous Linux…) vous êtes concerné. Ce ne sont pas ici les appareils qui sont concernés mais bien la méthode de connexion. Si votre appareil peut se connecter en Wi-Fi, vous êtes une cible et toutes vos données personnelles sont en danger (photos, emails confidentiels, mots de passe, messages envoyés…). Et même si vous pensez n’avoir rien à cacher, vous avez forcément des données que vous ne souhaitez pas rendre publiques (au moins vos coordonnées bancaires par exemple!).

Comment vous protéger

Le Wi-Fi, omniprésent à la maison, au bureau, chez des amis ou dans les lieux publics, n’est donc pas infaillible, même s’il est sécurisé.

-

Attendez la mise à jour de votre routeur

Évidemment, la manière la plus efficace de corriger cette faille est de l’éliminer. Dans les semaines qui viennent, des mises à jour seront progressivement déployées sur la plupart des équipements, à mesure que les correctifs deviendront disponibles. Ce correctif est généralement réalisé automatiquement par le constructeur, mais vous pouvez vérifier dans les paramètres du routeur si une mise à jour du firmware est proposée. Chez Nordnet par exemple, vos équipements sont déjà protégés de cette faille sans que vous n’ayez rien à faire !

En attendant, les conseils ci-dessous vous permettront de parer à l’urgence.

-

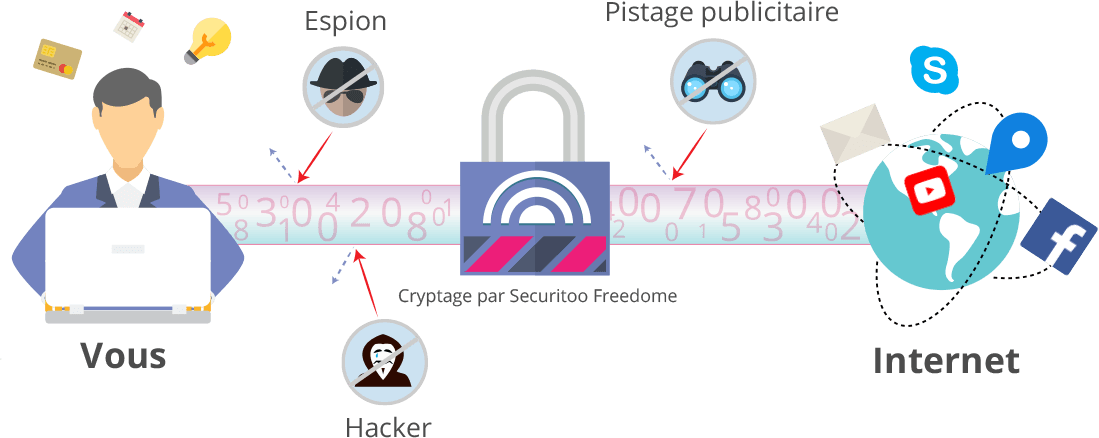

Utilisez un VPN

Il est vivement conseillé de s’équiper d’un VPN (réseau privé virtuel): une technique alternative de chiffrement qui sécurise votre réseau et chiffre vos données. Securitoo Freedome, par exemple, chiffre toutes vos données en transit et vous protège de tous les dangers des réseaux Wi-Fi. C’est particulièrement utile pour vous connecter dans des lieux publics, dont les réseaux Wi-Fi ne sont pas sécurisés. Mais quel que soit le réseau utilisé, sécurisé ou non, avec Krack Attacks on sait maintenant qu’ils sont tous piratables. Donc que vous soyez chez des amis, à l’hôtel, au café, ou même chez vous, le VPN est le seul outil capable de garantir la sécurité de votre réseau.

-

Faites vos mises à jour

Si un pirate parvient à hacker votre routeur, il le fait pour s’en prendre ensuite à vos appareils connectés. Réalisez toutes les mises à jour de vos logiciels et systèmes d’exploitation le plus souvent possible, aussi bien sur vos ordinateurs que sur vos tablettes et smartphones.

-

Utilisez un câble RJ45 chez vous

Vous pouvez, lorsque vous êtes chez vous, connecter votre ordinateur à votre box en filaire grâce à un câble RJ45 au lieu d’utiliser le Wi-Fi.

Dans tous les cas, ne revenez surtout pas à un protocole d’ancienne génération tel que le WEP, qui est une version antérieure au WPA2 et donc plus vulnérable.

Source : F-Secure

Nordnet se réserve le droit de publier ou de ne pas publier le commentaire. Le champ du commentaire n’est pas destiné à recevoir une question liée à de l’aide ou de l’assistance. Si vous avez besoin d’aide, vous pouvez consulter la page d’assistance disponible sur le site de Nordnet.com à l’adresse : https://assistance.nordnet.com/ ou contacter le service clients (appel non surtaxé) au 3420.

Ces informations sont nécessaires au traitement de votre commentaire à moins qu’elles ne soient indiquées comme étant facultatives. Elles font l’objet d’un traitement informatisé, sous la responsabilité du PDG de Nordnet chargés de l’exécution de votre demande et de toute suite qui pourraient en résulter. Conformément aux dispositions légales et réglementaires applicables, vous disposez notamment d’un droit d’accès, de rectification, d’opposition, pour des motifs légitimes, au traitement de ces informations, à la transmission à des tiers des informations vous concernant, ou à la réception d’informations commerciales. Pour exercer vos droits, veuillez adresser un courrier à Nordnet Pôle Clients – 20 rue Denis Papin – CS 20458 – 59664 Villeneuve d’Ascq Cedex, ou un courriel à l’adresse : coordonnees@nordnet.com en justifiant de votre identité et en précisant le cas échéant les coordonnées, le média et le contrat concernés (seules les demandes portant sur les données personnelles recevront une réponse). Sans préjudice des obligations de conservation, ces informations ne sont conservées, en base active, sous une forme permettant l’identification que pendant une durée qui n’excède pas la durée nécessaire aux finalités pour lesquelles elles sont collectées et traitées. En complément de ce qui précède, consultez notre politique de traitement des données à caractère personnel de Nordnet.