Une vulnérabilité atteignant le niveau de gravité maximum et touchant une très large majorité des serveurs vient d’être découverte après 25 ans d’existence…

Une vulnérabilité atteignant le niveau de gravité maximum et touchant une très large majorité des serveurs vient d’être découverte après 25 ans d’existence…

La faille vise le Bash (Bourne-Again Shell) des environnements Unix (Linux, Mac OS…). Elle permet à un pirate d’exécuter le code de son choix dès que le shell est invoqué.

Le shell, c’est l’interpréteur de commandes installé par défaut sur les systèmes Unix et Linux. Il permet de donner des ordres à l’OS et d’invoquer des programmes.

Révélée par Stéphane Chazelas, le « Bash bug » ou « Shellshock » permettrait à n’importe qui d’exécuter des commandes sur toutes sortes d’appareils connectés (comme télécharger et exécuter un virus pour récupérer mots de passe, coordonnées bancaires…), simplement en programmant une ligne de code qui ne nécessite pas d’identification. La gravité de la faille est encore plus importante qu’Heartbleed.

Stéphane Chazelas déclare que « dans de nombreuses configurations communes, cette vulnérabilité est exploitable sur le réseau ».

Toutes les versions de Bash, jusqu’à la 4.3 sont concernées, soit toutes celles sorties depuis 25 ans. Cela touche tellement de programmes qu’il est impossible de les recenser : plus de la moitié des serveurs Apache (concernant des millions de sites internet), des systèmes gouvernementaux, hospitaliers, des particuliers sous Linux…

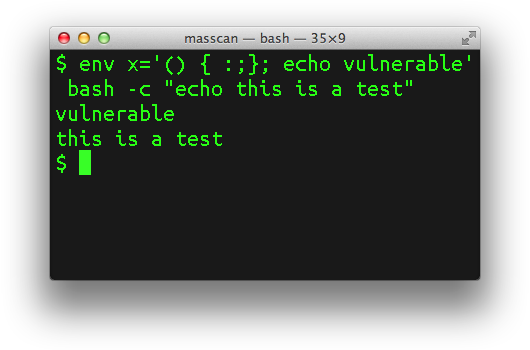

Pour vérifier qu’un système est vulnérable, il faut copier/coller cette ligne dans le shell :

env x='() { :;}; echo vulnerable’ bash -c « echo this is a test »

Si tout va bien, le résultat du test sera :

bash: warning: x: ignoring function definition attempt / bash: error importing function definition for `x’ / this is a test.

Si vous voyez apparaître le message:

vulnerable / this is a test.

Alors votre système est en danger, il est urgent de le patcher.

Les objets connectés de toutes sortes, de la domotique aux moniteurs pour bébés sont également susceptibles d’être pris pour cibles, et leur mise à jour s’annonce compliquée.

Apple a annoncé de son côté qu’OS X était par défaut non vulnérable, mais les utilisateurs qui auraient changé la configuration de certains services Unix peuvent être exposés. Apple a promis de fournir rapidement un patch pour ces derniers.

![[VIDEO] Comment fonctionne une connexion internet par satellite?](https://blog.nordnet.com/wp-content/uploads/2014/09/bandeau-video-1.png)

Nordnet se réserve le droit de publier ou de ne pas publier le commentaire. Le champ du commentaire n’est pas destiné à recevoir une question liée à de l’aide ou de l’assistance. Si vous avez besoin d’aide, vous pouvez consulter la page d’assistance disponible sur le site de Nordnet.com à l’adresse : https://assistance.nordnet.com/ ou contacter le service clients (appel non surtaxé) au 3420.

Ces informations sont nécessaires au traitement de votre commentaire à moins qu’elles ne soient indiquées comme étant facultatives. Elles font l’objet d’un traitement informatisé, sous la responsabilité du PDG de Nordnet chargés de l’exécution de votre demande et de toute suite qui pourraient en résulter. Conformément aux dispositions légales et réglementaires applicables, vous disposez notamment d’un droit d’accès, de rectification, d’opposition, pour des motifs légitimes, au traitement de ces informations, à la transmission à des tiers des informations vous concernant, ou à la réception d’informations commerciales. Pour exercer vos droits, veuillez adresser un courrier à Nordnet Pôle Clients – 20 rue Denis Papin – CS 20458 – 59664 Villeneuve d’Ascq Cedex, ou un courriel à l’adresse : coordonnees@nordnet.com en justifiant de votre identité et en précisant le cas échéant les coordonnées, le média et le contrat concernés (seules les demandes portant sur les données personnelles recevront une réponse). Sans préjudice des obligations de conservation, ces informations ne sont conservées, en base active, sous une forme permettant l’identification que pendant une durée qui n’excède pas la durée nécessaire aux finalités pour lesquelles elles sont collectées et traitées. En complément de ce qui précède, consultez notre politique de traitement des données à caractère personnel de Nordnet.